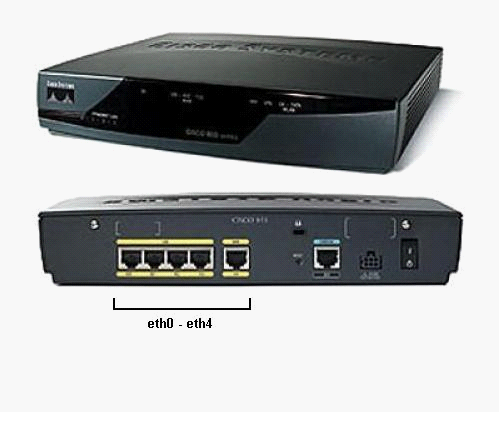

Сегодня рассмотрим начальную настройку Cisco 871. Данная модель является начальной в линейке маршрутизаторов и идеально подходит для небольшого офиса, а также изучения Cisco IOS.

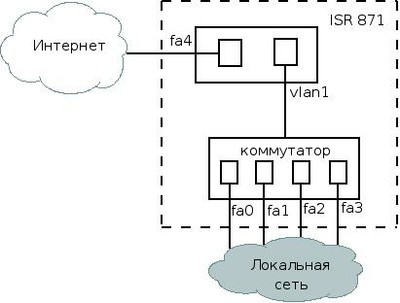

Итак, у нас имеется маршрутизатор Cisco 871 ( в моем случае модель 871w - с Wi-Fi), который требуется настроить для получения доступа к интернету, например, офиса или квартиры. Предположим, что провайдер предоставляет нам фиксированный IP 192.168.2.10, шлюз 192.168.2.1 и днс 8.8.8.8. Самому устройству назначим адрес 192.168.1.1 и настроим NAT. Для начала, ознакомимся с принципиальной схемой данного маршрутизатора, чтобы понимать назначение интерфейсов.

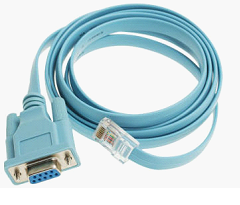

Интерфейс fa0 служит для подключения к сети WAN, встроенный коммутатор с портами fa0-fa3, соответсвенно, в LAN. Собственный адрес маршрутизатора настраивается на Vlan1. Для начальной настройки маршрутизатора понадобится специальный "синий шнур", который подключается к специальному консольному порту (отмечен на устройстве синим цветом).

ПК, с которого производится первичная настройка, должен иметь COM-порт. Подключаем консольный кабель, включаем маршрутизатор и ПК. Запускаем терминальную программу (например подойдёт Putty). Параметры соединения: скорость 9600, биты данных 8, четность Нет, Стоповые биты 1, Управление потоком Нет. Необходимо отметить, что подключение кабеля выполняется ПРИ ВЫКЛЮЧЕННОМ маршрутизаторе, это вам не USB. Подключаемся и нажимаем Enter, пароль по умолчанию cisco. Повышаем уровень доступа, набираем

> enable

Системное приглашение сменится на решетку (диез). Сразу освоим несколько полезных команд:

# conf term - переходим в режим конфигурирования:

# exit - выйти на уровень вверх (тоже самое Ctrl+Z)

# write mem - записать конфигурацию в энергонезависимую память устройства

зададим имя пользователя и пароль

# aaa authentication login default local

# username <имя> privilege 15 secret <пароль>

включим доступ по SSH

# domain-name mycisco.local

# crypto key generate rsa modules 1024

# ip ssh version 2

# line vty 0 4

# transport input telnet ssh

# privilege level 15

настроим IP-адрес

# ip address 192.168.1.1 255.255.255.0

# exit

завершим конфигурирование

# exit

и сохраним настройки

# write mem

# reload

После перезапуска устройства дальнейшие манипуляции будем выполнять по SSH. После запроса имени и пароля, авторизуемся и попадаем сразу в привелигированный режим (#). Далее настроим DNS, шлюз по умолчанию и, собственно, NAT.

настройка DNS

# ip dns server

# ip name-server 192.168.2.1 (провайдерский DNS)

# ip name-server 8.8.8.8 (на всякий случай от Google)

шлюз по умолчанию

теперь настроим NAT

на внешнем интерфейсе выходящий

# int fa4

# ip nat outside

# exit

на внутреннем входящий

# int Vlan1

# ip nat inside

# exit

NAT не заработает без списка доступа (ACL), добавляем

# ip access-list 1

# permit 192.168.1.0 0.0.0.255

включаем NAT

# ip nat inside source list 1 interface fa4 overload

# exit

# write mem

а если у нас DHCP

# conf term

# int fa4

# ip address dhcp

всё, для раздачи адресов клиентам нужно добавить следующее

# ip dhcp pool LAN (LAN - имя пула)

# network 192.168.1.0 255.255.255.0 (сеть из которой будем раздавать)

# dns-server 192.168.2.1 8.8.8.8 (DNS сервера для клиентов)

# default-router 192.168.1.1 (шлюз)

# exit

# ip dhcp excluded-address 192.168.1.1 192.168.1.100 (исключим первые сто адресов из DHCP)

# exit

# write mem

Пробуйте, всё должно получиться. В любом случае, при затруднении всегда можно обратиться к нам.