За последнее время учаcтились случаи взлома терминальных серверов Windows, а именно популярной связки Windows Server + 1C. Поражает та беспечность, с которой администраторы предприятий (или сторонние, видимо, не очень опытные специалисты,) открывают доступ из глобальной сети к удаленному рабочему столу сервера базы данных. Несомненно, очень удобно получить доступ к своей 1С как из офиса, так из дома, находясь в командировке или в отпуске, раздать доступ менеджерам, бухгалтерам, торговым представителям, учредителям.. Поначалу все идет хорошо, но, если своевренно не принять меры, рано или поздно становится плохо. И, включив экран сервера, в одно не очень хорошее утро, можно прочесть что-то вроде этого:

Доброго времени суток!

Доносим до Вас не самую приятную новость, ваш компьютер был атакован опаснейшим вирусом.

Вся ваша информация (документы, базы данных, бэкапы и другие файлы) на этом компьютере была зашифрована с помощью самых криптостойких алгоритмов.

Все зашифрованые файлы имеют формат .BLOCKING

Восстановить файлы можно только при помощи дешифратора и пароля, который, в свою очередь, знаем только мы.

Подобрать его невозможно. Переустановка ОС ничего не изменит.

Ни один системный администратор в мире не решит эту проблему, не зная пароля.

Ни в коем случае не изменяйте файлы! А если решились, то сделайте резервные копии.

Напишите нам письмо на адрес unblocking666@gmail.com (если в течение суток вам не ответят то на unblocking@tormail.org) для получения дальнейших инструкций.

Папка C:\Program Files\Internet Explorer не зашифрована, там вы сможете запустить браузер.

Среднее время ответа специалиста 1-12 часов.

К письму прикрепите файл "РАСШИФРОВКА.TXT".

Письма с угрозами ни к чему хорошему вас не приведут.

НЕ ЗАБУДЬТЕ: только МЫ можем расшифровать Ваши файлы!

<><><><><><><><><><><><><><><><><><><><><>

UWp6huFPjmwivAZRRfeyG2onhG79Hnyw

<><><><><><><><><><><><><><><><><><><><><>

Антивирус в этом случае уже не поможет. Файлы зашифрованы вручную, причем каждый раз с уникальным кодом. А далее начинаются торги за код расшифровки, а по простому - шантаж. В этой статье мы обзорно рассмотрим меры, котрые необходимо предпринять для предотвращения указанных выше событий.

Итак, прежде всего необходимо понять, что сеть Интернет давно уже представляет собой агрессивную и неуправляемую среду, в которой беспечного администратора рано или поздно "съедят". Далее следует решать, а давать ли вообще доступ извне в свою локальную сеть и, в частности, к серверу базы данных, так ли это необходимо? Если все-таки необходимо и решение принято, то предпринять, по крайней мере, следующее:

- Отключить учетную запись "Гость" и поменять имя учетной записи "Администратор".

- Отключить отображение имени последнего успешно вошедшего в систему пользователя.

- Применять для пользователей удаленного рабочего стола политику сложных паролей. Причем, пароли лучше генерировать самостоятельно, использую программу-генератор, чем задавать вопрос "А придумай-ка себе пароль"?

- Ввести за правило создавать имена пользователей в определенном формате латинскими символами, например, в "почтовом" формате. Имя пользователя "v.pupkin" или "vasiliy.pupkin" гораздо лучше, чем просто и незатейливо - "Вася" (который есть во всех словарях для брутфорса).

- Установить количество попыток ошибочного ввода пароля до блокировки учетной записи, например 3 попытки и интервал разблокировки, по крайней мере, 30 минут.

До недавнего времени указанных мер хватало слихвой, но сейчас, учитывая бурный рост сети, квалификацию злоумышленников и обилие необходмого для взлома инструментария, приведенных выше мер явно не достаточно. Мы рекомендуем дополнительно предпринять следующее:

- Изменить стандартный порт. Например, вместо 3389 установить 4389.

- Ограничить доступ по IP, разрешив его только с указанных адресов (или хотя бы подсетей). Разберем подробнее как это сделать, используя штатные средства Windows 2003 Server.

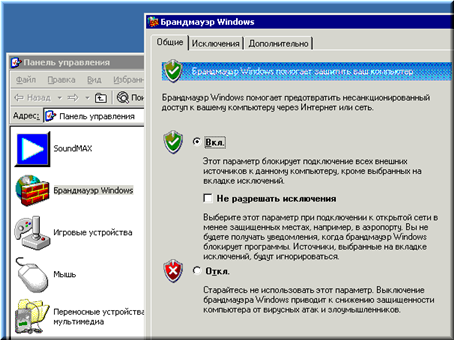

Прежде всего, проверим включен ли брандмауэр "Панель управления" - "Брандмауэр Windows"(см. рисунок)

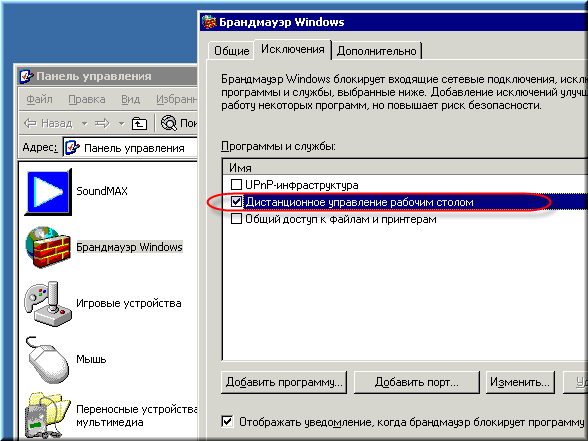

Далее выбираем закладку "Исключения", выделяем "Дистанционное управление рабочим столом" и жмем кнопку "Изменить".

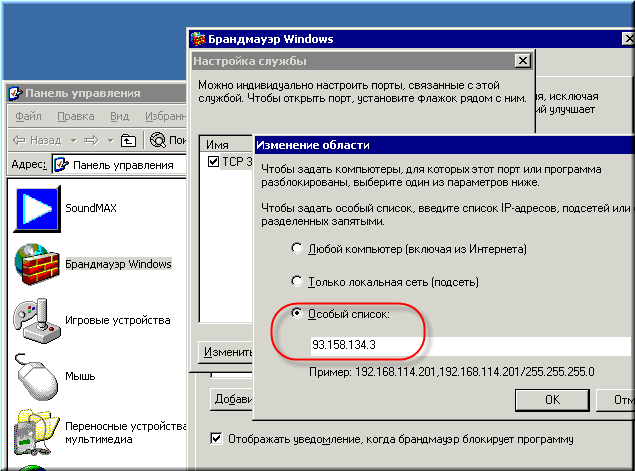

И, после указания "Особый список", заполняем список IP-адресов, с которых разрешен доступ к RDP. Причем, можно указывать также и подсети, в качестве разделителя используем запятую. Под самим полем ввода размещен пример:

Внимание! Если настройка ограничения производится с помощью того же удаленного рабочего стола, то прежде чем нажать кнопку "ОК" убедитесь, что в списке есть и ваш собственный IP адрес, иначе придется идти/ехать к консоли сервера.

Также нельзя не упомянуть о шифровании RDP трафика с использованием SSL сертификата. Но эта тема заслуживает отдельной публикации и будет освещена в одной из следующих заметок.

И последнее, при необходимости настроить сервер пользуйтесь услугами квалифицированных специалистов из проверенных, существующих не первый год на рынке, компаний. Их услуги в любом случае обойдутся дешевле, чем потери данных и простои, переговоры и торги с шантажистами.